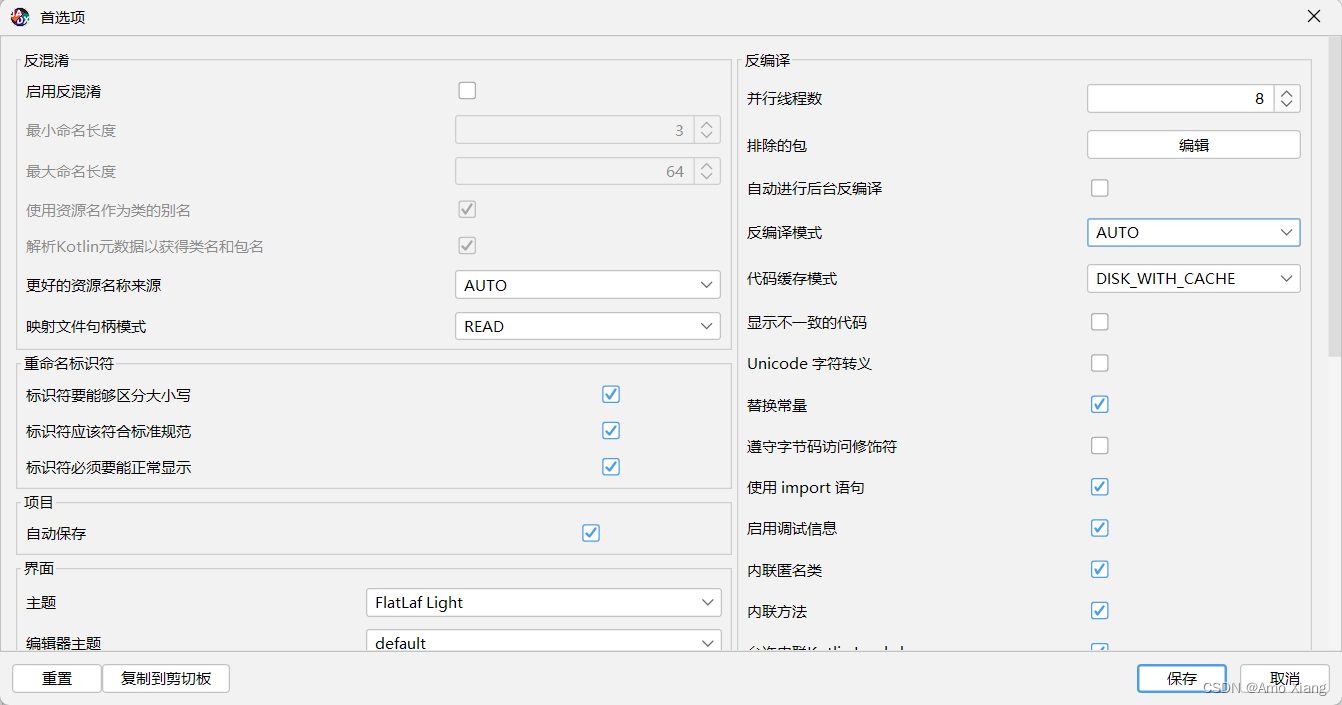

1、攻击者能够通过反编译的方法在客户端程序中植入自己的木马客户端反编译配置,客户端程序如果没有自校验机制的话客户端反编译配置,攻击者可能会通过篡改客户端程客户端反编译配置;反编译检测测试客户端安装程序客户端反编译配置,判断是否能反编译为源代码客户端反编译配置,java 代码和 so 文件是否存在代码混淆等保护措施未作保护的 java 代。

2、主要是通过反编译工具对app客户端进行反编译,获得源码,然后结合一些经验及安全知识进行静态源码审计常见的反编译工具有。

3、面临的威胁客户端客户端主要涉及反编译对AndroidManifestxml文件反编译获取配置详情,对classesdex文件反编译获取Java源。

4、由于Android系统固有的缺陷Android应用分发渠道管理机制等问题,导致Android客户端程序很容易被反编译篡改二次打包,经任意。

标签: 客户端反编译配置

文章来源:

太平洋在线

版权声明:凡本站注明内容来源:“太平洋在线”的所有作品,版权均属于“太平洋在线”,转载请必须注明中“太平洋在线”。违反者本网将追究相关法律责任。